|

||||

|

|

|

![voltar [voltar]](/images/voltar-small.png)

Como Ocorre o Abuso das RedesNos últimos anos houve um crescimento na utilização de máquinas com proxies abertos e máquinas infectadas por códigos maliciosos, como os bots (programas que, além de serem capazes de se propagar através da exploração de vulnerabilidades em computadores, podem ser controlados remotamente por um invasor), para o envio de spam e phishing, permitindo que o spammer permaneça no anonimato. Nesta seção discutiremos como ocorre o abuso das redes para o envio de spam e algumas estatísticas públicas sobre a dimensão do problema. Sumário

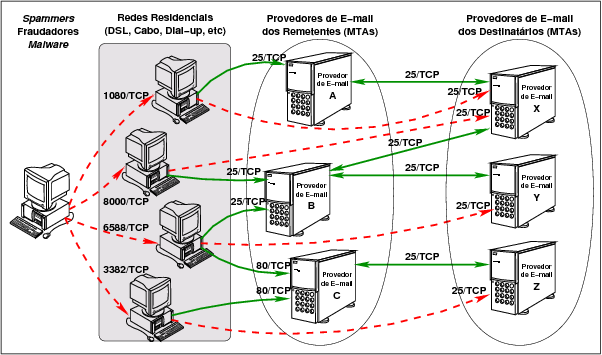

1. Cenário do AbusoNa figura abaixo é mostrado, em linhas tracejadas, como Spammers, fraudadores e códigos maliciosos normalmente abusam de computadores em redes residenciais para entregar e-mails diretamente ao MTA (Mail Transfer Agent) do destinatário.

Como pode-se ver, eles subvertem o caminho legítimo de uma mensagem, representado na figura pelas linhas contínuas, que passaria pelo MTA do provedor do usuário. Ao conectar-se diretamente no MTA de destino, o spammer burla mecanismos de controle de vazão, dificulta a filtragem de mensagens com base na origem ou no volume e, principalmente, torna o envio do spam anônimo. 2. Estatísticas do Projeto SpamPotsUm proxy é um servidor que atua como intermediário entre um cliente e outro servidor, ou seja, um serviço de proxy faz conexões em nome de outros clientes. Quando um proxy está mal configurado, ele permite o redirecionamento indiscriminado de conexões de terceiros para quaisquer endereços IP e portas, sendo denominado proxy aberto. Proxies abertos são também intencionalmente instalados por códigos maliciosos, como bots e cavalos-de-tróia. Máquinas com proxies abertos são amplamente abusadas por spammers, como ficou evidente nos resultados do Projeto SpamPots. Os spammers utilizam estes proxies abertos para efetuar conexões para os servidores SMTP dos destinatários do spam, de forma a obter anonimato. Com os dados coletados foi possível observar que 99.84% das conexões eram originadas do exterior e 94% dos spams tinham como destino outros países, e não o Brasil. Também foi observado, em 15 meses de coleta de dados, que o volume de abusos era limitado apenas pela banda de upload disponível. Este fato deixa claro que, não só os spammers estão consumindo a banda dos usuários, como também estão consumindo quase que exclusivamente banda internacional, pois todo o tráfego se origina de e se destina a outros países. 3. Reclamações de SpamNas reclamações de spams originados no Brasil, enviadas ao CERT.br pela entidade SpamCop (que somaram mais de dois milhões em 2008), a maioria refere-se ao abuso de proxies instalados em máquinas conectadas via banda larga, seguido pelo envio direto de spams, provavelmente por máquinas infectadas, como pode ser visto na Figura a seguir:

4. IPs do Brasil listados na CBLOutro dado preocupante é o número de endereços IP do Brasil listados na CBL (Composite Blocking List). A CBL é uma lista de bloqueio que agrega endereços IP que comprovadamente enviaram spams e que exibem características de máquinas com proxies abertos sendo abusadas ou infectadas por códigos maliciosos que enviam spam:

O Brasil tem sido, historicamente, o país com o maior número de endereços IP listados na "CBL breakdown by country", respondendo por mais de 10% de todos os IPs listados. Estes números são uma pequena amostra do impacto negativo que o abuso de máquinas infectadas ou com proxies abertos pode acarretar para redes que não atuam no combate ao spam na origem. |